Por Manolo Gómez | April 3, 2022

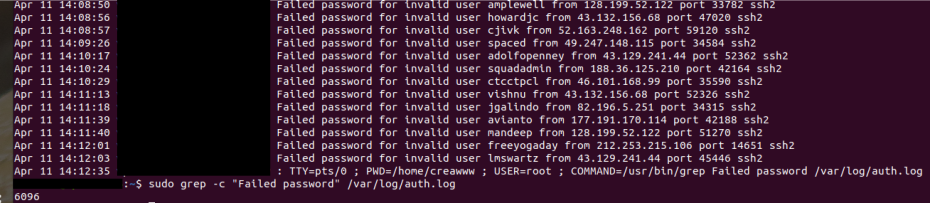

Noto que mi VPS va un poco lento y me cuando entro por ssh le cuesta hasta que confirma la entrada, busco en internet y descubro que tengo mas de 6000 intentos de acceso en dia y medio…

los intentos de acceso al servidor tantos positivos como negativos se almacena en el archivo /var/log/auth.log

con gred podemos filtrar cuanto internos fallidos

sudo grep -c "Failed password" /var/log/auth.log

En mi caso como veo que aparecen demasiado con el flag -c los cuenta y sales 6069, alucino como puede haber tanto interés por entrar a mi servidor de mierda, que apenas tengo nada.

Procedo a securizar mi ssh visto el existo que tengo. Para ello editamos el archivo de configuración del servicio ssh /etc/ssh/sshd_config.

sudo nano /etc/ssh/sshd_config

Mucho cuidado con estos cambios ya que si rompemos las conexión ssh no podremos conectar con nuestro servidor

Buscamos los siguientes parámetros los descomentamos si están comentados y cambiamos sus valores

primer cambiar el puerto

Port 3232Estableceremos el tiempo necesario para introducir la contraseña

LoginGraceTime 30Número de intentos permitidos al introducir la contraseña antes de desconectarnos.

MaxAuthTries 3Número de logins simultáneos desde una IP

MaxStartups 2Es crear una lista blanca de usuarios permitidos.

AllowUsers sergio sergio2Parecido al anterior, pero ahora creamos una lista negra.

DenyUsers adrian adrian2

Guardamos los cambios y procedemos a validar que los cambios son correctos antes de reiniciar ya que sino es asi no podremos acceder

sudo sshd -t

Tenemos que abrir el nuevo puerto

sudo ufw allow 3232/tcp

sudo ufw enable

Para que los cambios surtan efecto tenemos que reiniciar el servido.

sudo service ssh restart

recordar que al cambiar el puerto tenemos que modifica nuestra forma de conectarnos:

ssh usuario@192.168.1.111 -p 3232

scp -P 3232 file.txt usuario@192.168.1.111~:/

rsync -avzrh -e 'ssh -p 3232' folder usuario@192.168.1.111~:/